Qué es la Autenticación Multifactor (MFA) y su utilidad en Moodle

¿Qué es la autenticación multifactor (MFA)?

La autenticación multifactor (AMF) es una medida de seguridad que requiere que los usuarios verifiquen su identidad utilizando dos o más factores de autenticación. Los factores pueden ser algo que los usuarios saben, como una contraseña, algo que tienen, como un teléfono o un token de seguridad, o algo que son, como una huella dactilar.

MFA ayuda a mejorar la seguridad de su sitio Moodle porque es más difícil para los atacantes superar varias «barreras» (cada uno de los factores) que sólo una. Veamos un ejemplo:

- Nuestro Moodle le pide al usuario su nombre de usuario y contraseña (1er factor)

- Una app de autenticación en el móvil del usuario le pregunta si realmente es él/ella quien ha solicitado el inicio de sesión. Si confirma, se concede el acceso, si no confirma, se impide.

¿Para qué sirve la autenticación multifactor en nuestro campus virtual Moodle?

Para incrementar la seguridad:

Si alguien roba las credenciales (usuario y contraseña) de uno de nuestros profesores, o de un alumno, o las nuestras de Administrador NO podrá entrar, porque podrá superar el primer factor (la primera barrera) pero no el segundo. Como en nuestro log quedará registrado el intento de intrusión luego podremos cambiar la contraseña y la seguridad de nuestro campus no se habrá visto comprometida en ningún momento.

Para dificultar el fraude:

Si tenemos una academia de oposiciones, y un grupo de opositores ahorrativos pretenden, por ejemplo, compartir una única cuenta para todos ellos, con la autenticación multifactor les resultará bastante más difícil y engorroso.

¿Y todo esto no será muy engorroso para mis usuarios?

Respuesta breve : NO

Respuesta desarrollada: la operativa multifactor en Moodle ha sido depurada para por un lado adecuarse a las características y necesidades de la entidad educativa, y por otro producir las menores molestias posibles a los usuarios.

Si le va interesando implementar MFA en su campus, puede hacerlo usted mismo, pero si le falta tiempo o ganas, nosotros podemos hacerlo por usted, rápido y a un coste increíblemente bajo. Llámenos al 681-264155 o haga uso de nuestro formulario de contacto.

Nos viene bien en este momento. hablar un poco más de los factores. Para entendernos podríamos decir que los factores de la autenticación multifactor son modos de identificarse, y estos pueden ser muchos, por ejemplo:

- Teclear un usuario y contraseña es un factor.

- Teclear un token (un número de 6 cifras, o una palabra similar) que nos ha llegado a nuestro teléfono móvil es un factor

- Poner nuestro dedo en un lector de huellas digitales es un factor.

- Conectarnos desde un determinado dispositivo (ordenador, tablet o móvil) que tiene una IP determinada es un factor.

- Validar nuestra conexión desde una app móvil, como se hace con el acceso web a muchos bancos, por ejemplo, es un factor.

Ahora imaginemos el siguiente ejemplo: un alumno se conecta a nuestra campus Moodle y primeramente se identifica con su usuario y contraseña. Como tenemos activada la autenticación multifactor, a continuación nuestro Moodle le manda un correo electrónico a su dirección de email personal con una palabra clave que tendrá que teclear para que se le dé acceso. Una vez pasado este trámite, nuestro sistema puede almacenar la dirección IP del ordenador del alumno y la próxima vez que se conecte, si lo hace desde ese mismo ordenador, ya no le pedimos la doble autenticación sino sólo usuario y contraseña. Si, por el contrario, se conecta desde otro dispositivo, con otra dirección IP, para evitar un posible fraude, entonces sí le pedimos la doble autenticación. Como vemos, diseñando una operativa multifactor adecuada (porque hemos visto que no tiene que ser siempre la misma, podemos incluir los factores que queramos y en el orden que nos resulte más adecuado) podemos encontrar el compromiso ideal entre una seguridad suficiente y minimizar las molestias a los usuarios.

Gestión de la autenticación multifactor en Moodle

Las últimas versiones de Moodle ya incluyen MFA , sin necesidad de instalar ningún plugin. Para versiones anteriores, existen varios plugin disponibles.

Desde Administración del sitio > Plugins > Herramientas de administración > Gestionar autenticación multifactor, puedee activar MFA marcando la casilla plugin MFA como activado.

Si está configurando MFA para su sitio por primera vez, le recomendamos que consulte detenidamente las Recomendaciones y ejemplos de configuración que encontrará más adelante en este artículo.

Pesos y factores

En Administración del sitio > Plugins > Herramientas de administración > Gestionar autenticación multifactor, puede ver una lista de los factores disponibles y seleccionar los que desee para componer MFA para su campus.

Estos factores tienen puntos de peso, y los usuarios tienen que alcanzar 100 puntos para poder iniciar sesión. Configurando múltiples factores y ajustando sus pesos, puede crear reglas complejas y flexibles para la autenticación multifactor.

Por ejemplo, puede tener dos factores con 100 puntos cada uno, si quiere dar a los usuarios diferentes métodos de autenticación, de modo que puedan elegir el que prefieran. O puede tener dos factores con 50 puntos cada uno, lo que significa que los usuarios tendrán que pasar por ambos factores para poder iniciar sesión.

Durante el proceso de inicio de sesión, los factores que no requieren la intervención del usuario, como la dirección IP o la función del usuario, se evalúan en primer lugar. A continuación, se evalúan los demás factores por orden de peso, empezando por el más alto, hasta que los puntos acumulados alcanzan el umbral de inicio de sesión (100) o se han comprobado todos los factores y se deniega el inicio de sesión.

Factores de autenticación disponibles

Factores de autenticación estándar

Se trata de factores de autenticación habituales y bien conocidos que se utilizan en muchos productos y programas informáticos:

Correo electrónico: Este factor requiere que los usuarios introduzcan un código recibido por correo electrónico durante el proceso de inicio de sesión. Cuando un usuario intenta iniciar sesión, el sistema genera un código temporal único y lo envía a la dirección de correo electrónico registrada del usuario. El usuario debe entonces introducir este código junto con su contraseña para completar con éxito el proceso de inicio de sesión. Este código tiene un periodo de validez limitado, que puede personalizar, para garantizar que no pueda ser utilizado para accesos no autorizados.

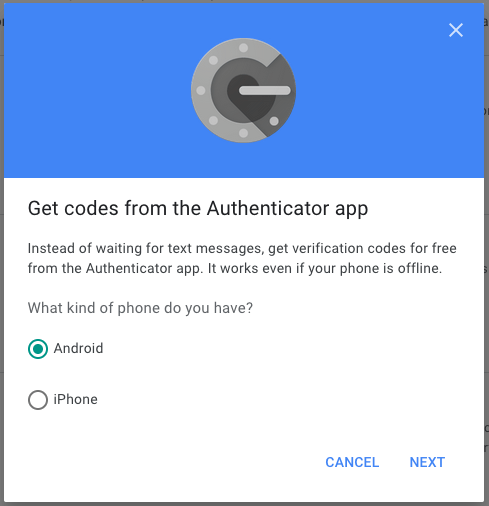

Aplicación autenticadora: Este factor utiliza una aplicación móvil para generar un código temporal para la autenticación del usuario. Durante el proceso de inicio de sesión, Moodle pide al usuario que introduzca un código generado por su aplicación autenticadora, además de su contraseña. Este código cambia periódicamente, asegurando que no pueda ser reutilizado para accesos no autorizados. Los usuarios deben tener una aplicación instalada en su dispositivo móvil y configurar este factor ellos mismos.

Llave de seguridad: Este factor utiliza tokens físicos de hardware, como llaves de seguridad USB o NFC, o biométricos físicos como huellas dactilares. Durante el proceso de inicio de sesión, los usuarios deben utilizar físicamente su clave de seguridad en su dispositivo para verificar su identidad. Los propios usuarios deben configurar este factor.

Rango IP: Este factor utiliza la dirección IP de los usuarios para verificar su identidad, proporcionando una mayor seguridad cuando se accede desde una red de confianza. No requiere ninguna configuración previa por parte de los usuarios, lo que te permite configurar un acceso de inicio de sesión completo en una red de confianza. Este factor no requiere ninguna configuración por parte de los usuarios.

Factores de filtrado de usuarios

Los factores de filtrado de usuarios son una forma de crear fácilmente grupos de usuarios a los que se les exigirá o no el uso de la autenticación multifactor (MFA).

No administrador: Este factor requiere que sólo los administradores tengan dos o más factores de autenticación, sin afectar a otros usuarios. Para ello, otorga puntos de factor a todos los usuarios que no sean administradores.

Tipo de autenticación: Este factor permite a ciertos usuarios omitir pasos de autenticación adicionales en función de su tipo de autenticación. Esto puede ser útil para situaciones en las que ciertos tipos de autenticación, como SAML a través de ADFS , ya proporcionan un alto nivel de seguridad, haciendo innecesarias las comprobaciones de autenticación adicionales.

Rol Moodle: Este factor debe utilizarse en combinación con otros factores, ya que permite especificar qué roles deben utilizar otros factores para autenticarse. Por ejemplo, te permite exigir que las personas con privilegios de acceso elevados, como los gestores y administradores, se sometan a un proceso de autenticación más estricto, mientras que otros roles no especificados, como los estudiantes, pueden saltarse la MFA.

Cohorte: Este factor debe utilizarse en combinación con otros factores, ya que permite especificar qué cohortes deben utilizar otros factores para autenticarse.

Capacidad del usuario: Este factor es similar al factor Rol, y también debe combinarse con otros factores, ya que permite especificar qué usuarios deben utilizar otros factores para autenticarse. Para ello, comprueba si los usuarios tienen la capacidad ‘factor/capability:cannotpassfactor’ a nivel de sistema. Los usuarios que no tengan la capacidad ‘factor/capability:cannotpassfactor’ recibirán puntos por este factor y podrán saltarse MFA, mientras que los usuarios con esta capacidad tendrán que utilizar otro tipo de autenticación.

Por ejemplo: Asignas la capacidad ‘factor/capability:cannotpassfactor’ a todos los Gestores, y también activas el factor Email. Cuando un administrador inicie sesión, tendrá que utilizar el factor de correo electrónico. Pero cuando un estudiante intente acceder, no podrá.

Dado que los usuarios Administradores tienen todas las capacidades permitidas por defecto, incluyendo «factor/capability:cannotpassfactor», hay una configuración adicional que permitirá a los Administradores ganar puntos por este factor a pesar de tener la capacidad.

Otros factores

Estos factores proporcionan flexibilidad y control adicionales sobre el proceso de autenticación.

Confiar en este dispositivo: Este factor permite a los usuarios marcar un dispositivo como de confianza durante los inicios de sesión MFA. Una vez que un dispositivo se designa como de confianza, los usuarios pueden omitir MFA durante un periodo de tiempo especificado al iniciar sesión desde ese dispositivo.

Para implementar esta función de forma efectiva, asigna una puntuación de 100 puntos a este factor.

Periodo de gracia: Este factor es esencial cuando activas factores que requieren una configuración previa por parte de los usuarios, como la aplicación de autenticación o la clave de seguridad. Permite a los usuarios iniciar sesión sin utilizar la autenticación multifactor (MFA) durante un periodo de tiempo determinado, lo que proporciona un periodo de tiempo para completar la configuración de factores de autenticación adicionales. Si un usuario aún se encuentra dentro de su periodo de gracia al llegar a la primera página posterior al inicio de sesión, independientemente de si utilizó el modo de gracia como factor de inicio de sesión, una notificación le informará de la duración restante del periodo de gracia y de la posible necesidad de configurar factores adicionales para evitar el bloqueo de la cuenta cuando expire el periodo de gracia.

Para implementar esta función de forma eficaz, asigne una puntuación de 100 puntos a este factor. Para recibir puntos por este factor, no debe haber ningún otro factor que requiera la interacción del usuario durante el proceso de inicio de sesión. Coloque este factor al final de la lista para asegurarse de que todos los demás factores se abordan en primer lugar.

Si el periodo de gracia finaliza y los usuarios no han configurado sus métodos de autenticación, no podrán iniciar sesión en su sitio. Puedes ampliar el periodo de gracia para permitirles iniciar sesión, o habilitar otros factores temporalmente, como el rango de IP o el rol.

Ningún otro factor: Este factor permite a las personas iniciar sesión si no han configurado ningún otro factor MFA. Por ejemplo, si quieres ofrecer MFA a tus usuarios pero no hacerlo obligatorio, dale 100 puntos a «sin otros factores» para permitir que aquellos que no quieran usar MFA puedan iniciar sesión en el sitio. Una vez configurado otro factor para un usuario, ya no ganará puntos por éste.

Configuración del usuario

Si habilita como factores la aplicación Authenticator y la Clave de Seguridad, sus usuarios tendrán que configurar ellos mismos la autenticación multifactor. Se puede acceder a la configuración de la autenticación a través del menú Usuario > Preferencias > Preferencias de autenticación multifactor. Allí podrán configurar y ver sus apps de autenticador o claves de seguridad, así como revocar el acceso a los factores que hayan configurado.

Recomendaciones y ejemplos de configuración

Al configurar la MFA para su sitio, es importante asegurarse de que está haciendo que su sitio sea más seguro, pero también creando una buena experiencia para sus usuarios, incluyendo asegurarse de que son capaces de iniciar sesión si siguen los pasos correctos. Estas son algunas recomendaciones para asegurar que MFA sea asequible para sus usuarios:

- Asegúrese de activar el factor del periodo de gracia cuando active un factor de autenticación que requiera que los usuarios configuren algo por sí mismos (aplicación Authenticator o clave de seguridad). Esto dará a sus usuarios tiempo para configurar MFA antes de que se les requiera usarlo.

- Si no quiere que MFA sea obligatorio, active Sin otros factores. Esto permitirá a los usuarios sin otros factores iniciar sesión utilizando sólo su contraseña.

- El factor de rango IP es un método de autenticación muy sencillo si todos sus usuarios utilizan la misma red. Una vez que los usuarios hayan iniciado sesión utilizando este factor, puede permitirles configurar factores adicionales, como una aplicación de autenticación, y luego utilizar esos otros factores para iniciar sesión cuando no estén en tu red segura.

Ejemplos de configuración

Estos son algunos ejemplos de configuraciones MFA comunes para incrementar la seguridad de tu sitio Moodle.

a) Verificación de correo electrónico

- Habilite MFA.

- Active el factor Email y dele 100 puntos.

- Puede activar Confía en tu dispositivo para permitir a sus usuarios saltarse MFA durante un periodo de tiempo determinado después de que lo hayan verificado con MFA por primera vez.

- Informe a sus usuarios de que la verificación de correo electrónico ya está activada. La próxima vez que sus usuarios intenten iniciar sesión, verán un mensaje que les pedirá que comprueben su correo electrónico e introduzcan un código que se les ha enviado allí.

b) Aplicación Authenticator

- Habilite MFA.

- Activa el factor Periodo de gracia y dale 100 puntos. Esto dará a tus usuarios un periodo de tiempo para configurar sus aplicaciones de autenticación y evitar que se queden fuera de tu sitio. Utiliza el banner de advertencia del periodo de gracia para informar a tus usuarios de que la MFA se activará en breve y animarles a configurar su aplicación de autenticación.

- Activa la aplicación de autenticador de factores y dale 100 puntos.

- Puedes activar Confiar en tu dispositivo para permitir a tus usuarios saltarse la MFA durante un periodo de tiempo determinado después de que la hayan verificado con MFA por primera vez.

c) Correo electrónico O aplicación de autenticación

- Activa MFA.

- Activa el factor Email y dale 100 puntos.

- Activa el factor Periodo de gracia y dale 100 puntos. Esto dará a tus usuarios un periodo de tiempo para configurar sus aplicaciones de autenticación y evitar que se queden fuera de tu sitio. Utiliza el banner de advertencia del periodo de gracia para informar a tus usuarios de que la MFA se activará en breve y animarles a configurar su aplicación de autenticación.

- Activa la aplicación de autenticador de factores y dale 100 puntos.

- Puedes activar Confiar en tu dispositivo para permitir a tus usuarios saltarse la MFA durante un periodo de tiempo determinado después de que la hayan verificado con MFA por primera vez.

d) Correo electrónico Y aplicación Authenticator

- Active MFA.

- Activa el factor Correo electrónico y dale 50 puntos.

- Activa el factor Periodo de gracia y dale 100 puntos. Esto dará a tus usuarios un período de tiempo para configurar sus aplicaciones de autenticación y evitar que se bloqueen en tu sitio. Utiliza el banner de advertencia del periodo de gracia para informar a tus usuarios de que la MFA se activará en breve y animarles a configurar su aplicación de autenticación.

- Activa la aplicación de autenticador de factores y dale 50 puntos. Los usuarios tendrán que superar ambos factores para llegar a los 100 puntos y poder iniciar sesión.

- Puedes activar Confía en tu dispositivo para permitir a tus usuarios saltarse la MFA durante un periodo de tiempo determinado después de que la hayan verificado con MFA por primera vez.

Resumen de unas buenas condiciones de acceso

A continuación se enumeran los factores seleccionados y su ponderación total, sumando 100.

Configuración general de MFA

- La casilla MFA plugin enabled debe estar marcada para que MFA funcione.

- Desde esta sección puede añadir cualquier URL relativa desde el siteroot para la que la comprobación MFA no redirigirá desde

- Enlaces a cualquier página de orientación o archivos pueden ser cargados aquí.

Administrador bloqueado sin acceso al sitio – cómo resolverlo

Tenga cuidado como administrador al configurar y probar los factores de que no se bloquee a sí mismo fuera del sitio. Si lo hace, puede desactivar MFA desde la línea de comandos introduciendo:

php admin/cli/cfg.php –component=tool_mfa –name=enabled –set=0